Linux_p #16

SSH 서버에서 패스워드가 아닌 공개키로 인증 받기

현재까지 SSH연결에서 클라이언트가 서버에 접속할 때 사용자_명과 패스워드를 인증 받았었는데 이것을 개인키/공개키 구조로 바꿔서 패스워드 없이 키로 인증 받고 연결되게 할 수 있다. 보안 상 패스워드를 알고 있어도 인증키가 없으면 연결이 불가하므로 한층 더 보안이 강화된 연결이 된다. SSH로 연결했을 때 보안이 Telnet보다 좋다는 점은 중간에 패스워드가 Hijacking 되었을 때 암호문으로 되어 있어서 풀 수 없다는 점 때문이다.

SSH 서버를 이용할 각 SSH 클라이언트들은

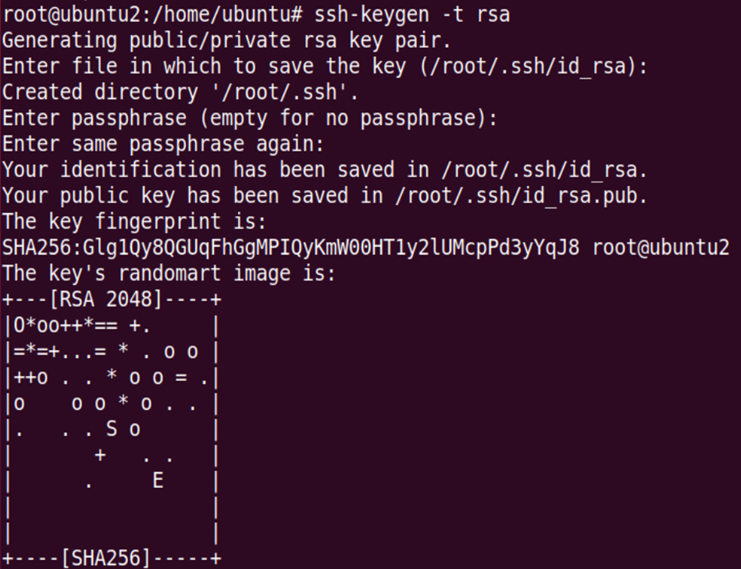

1) 이 자신의 개인키와 공개키를 생성해서

2) 공개키는 서버의 공개키 키링에 저장해 두고 자신은 개인키만 가지고 있다가

3) SSH 서버에 로그인 할 때 로컬의 개인키와 서버에 저장된 자신의 공개키로 인증 받아서 연결되게 된다.

SSH key로 연결

puttygen 실행

putty 실행

--centos1

mkdir /home/centos/.ssh

touch .ssh/authorized_keys

win7-pub 파일 내용 복사

nano .ssh/authorized_keys에 붙여넣기

chmod 700 .ssh && chmod 600 .ssh/authorized_keys

nano -c /etc/ssh/sshd_config

38줄 주석제거 ???

43줄 주석제거

47줄 /home/centos/.ssh/authorized_keys

60줄 주석제거

65줄 주석제거 and yes->no ???

reboot

setenforce 0 && service sshd restart

--win7

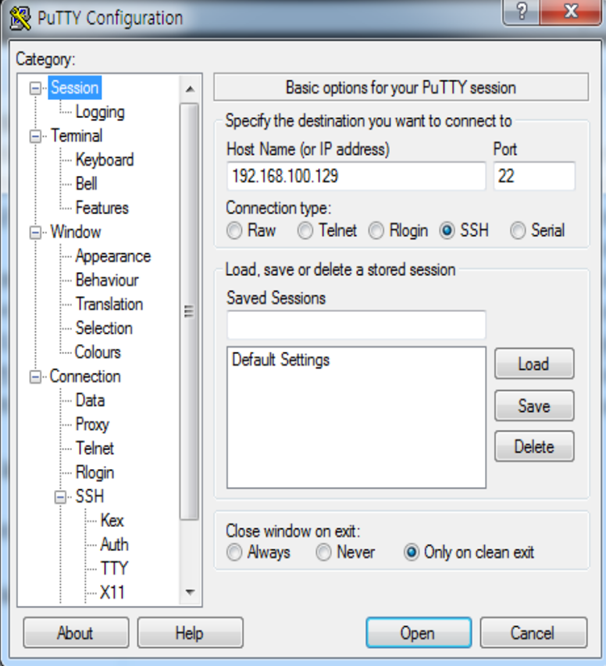

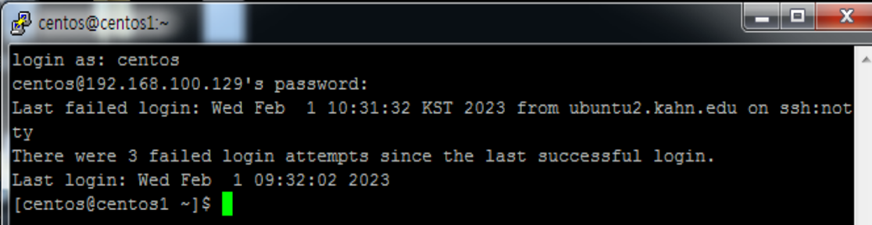

putty 실행

192.168.100.129 연결

->실패

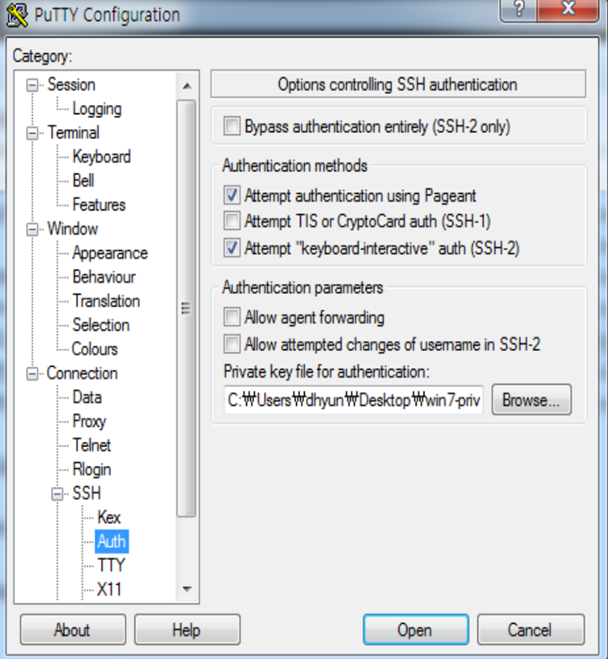

putty 실행

192.168.100.129 연결

conn - ssh - auth - pricate key file->ppk파일 선택 - open

--ubuntu

--centos1

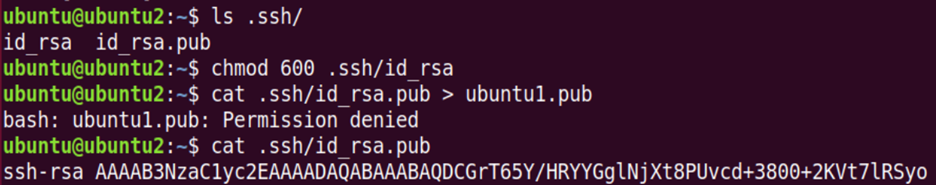

# scp ubuntu@192.168.100.131:/home/ubuntu/ubuntu1.pub .

ubuntu1.pub 파일 내용 복사

.ssh/authorized. 에 붙여넣기

service sshd restart

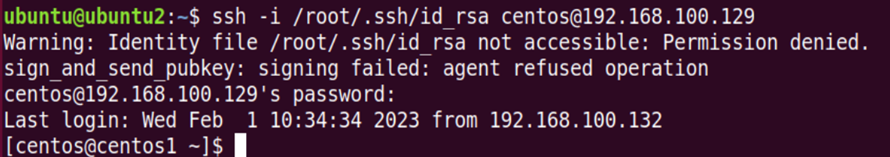

--ubuntu2

# ssh -i /root/.ssh/id_rsa centos@192.168.100.129