Linux/Linux실습

Linux_p #10

broom7946

2023. 2. 9. 17:19

침입감지 시스템(IDS), 침입예방 시스템(IPS)과 네트워크 모니터링

$ snort

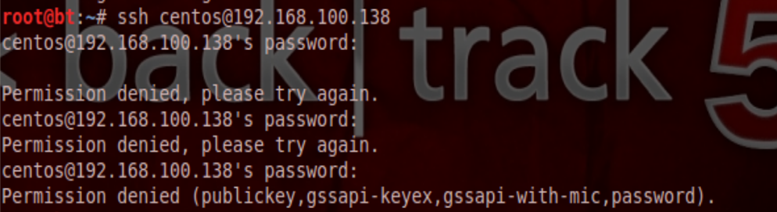

----BT

ifconfig eth0 promisc

$ cat -n /etc/snort/rules/icmp.rules

any any - 어느 네트워크에 누구든지

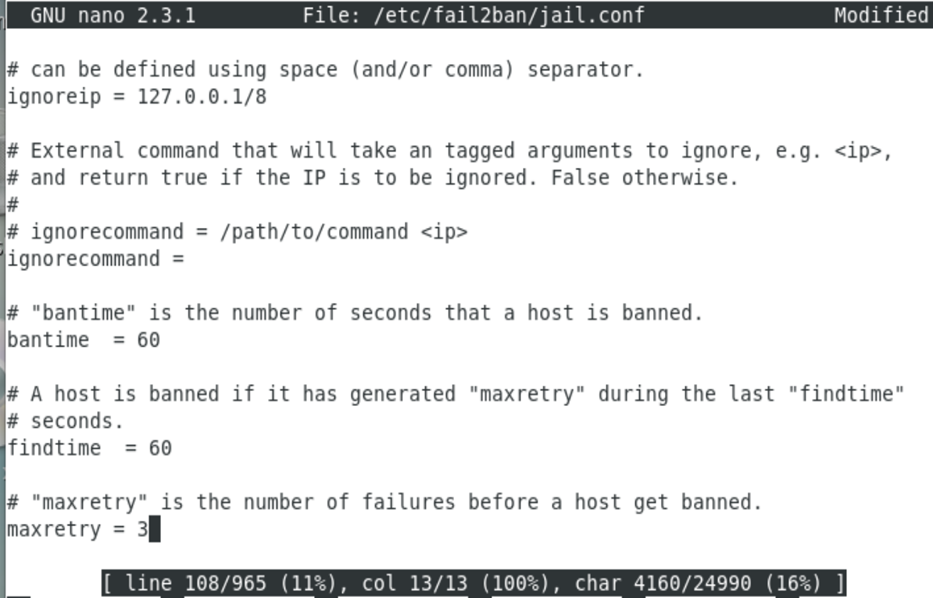

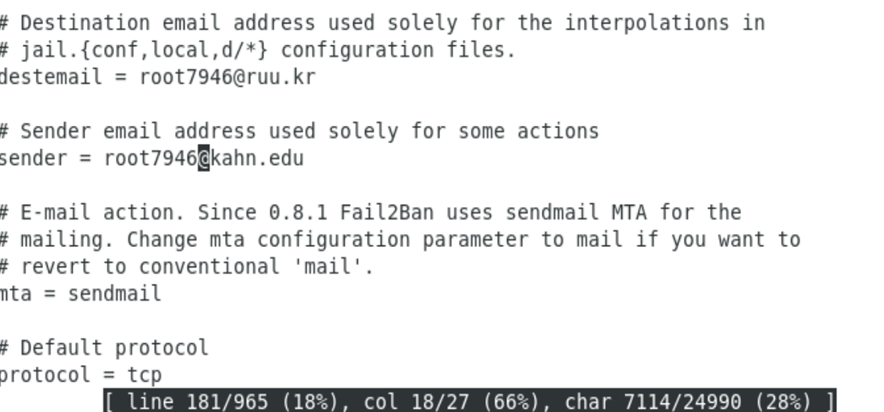

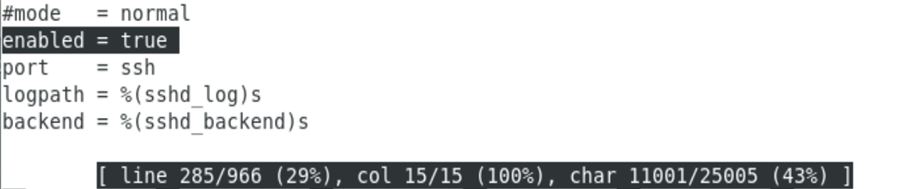

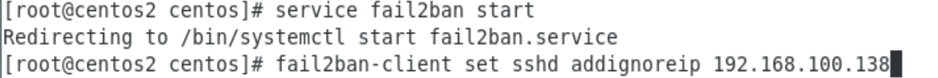

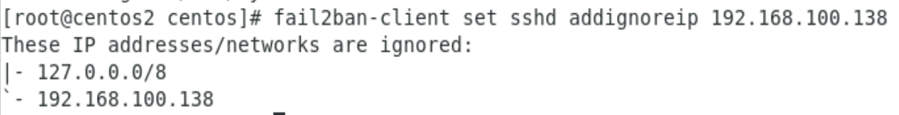

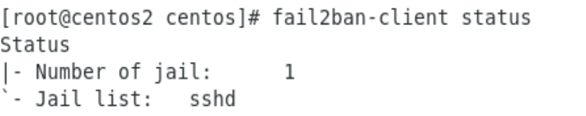

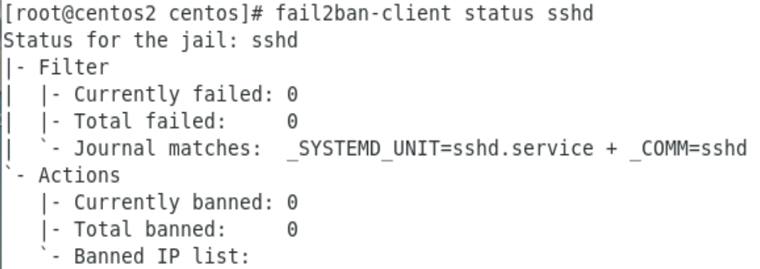

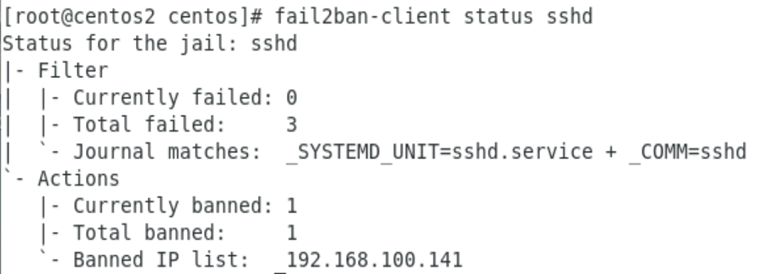

/etc/fail2ban/jail.conf

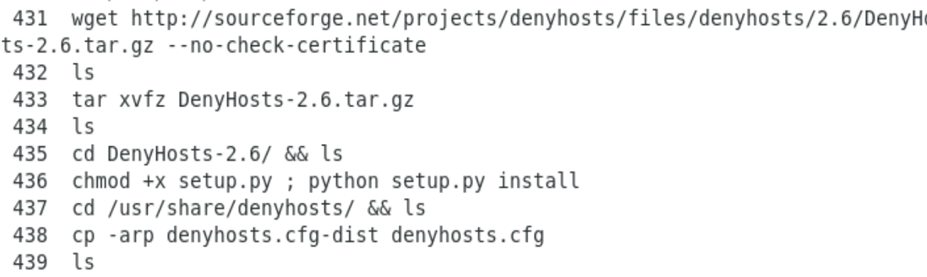

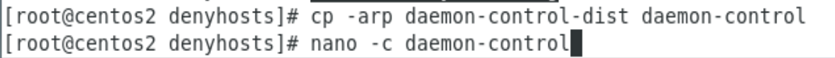

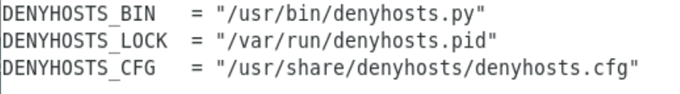

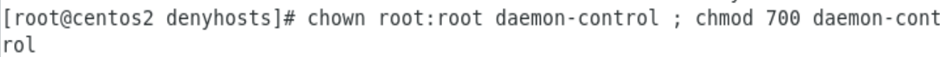

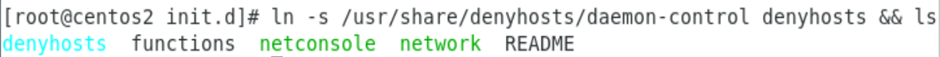

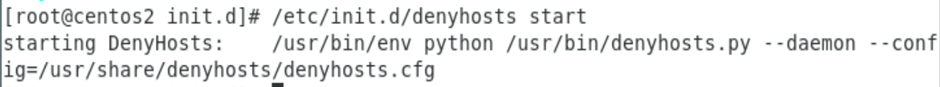

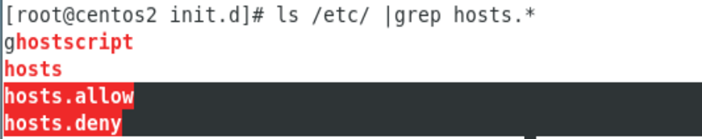

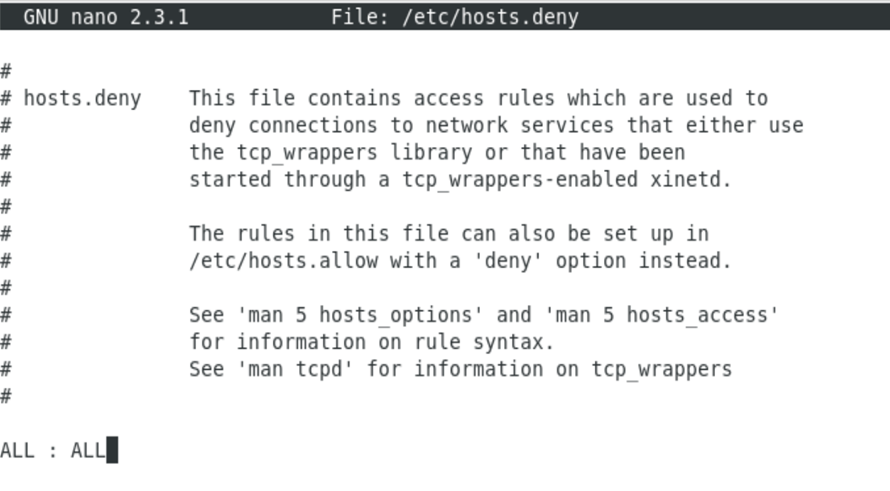

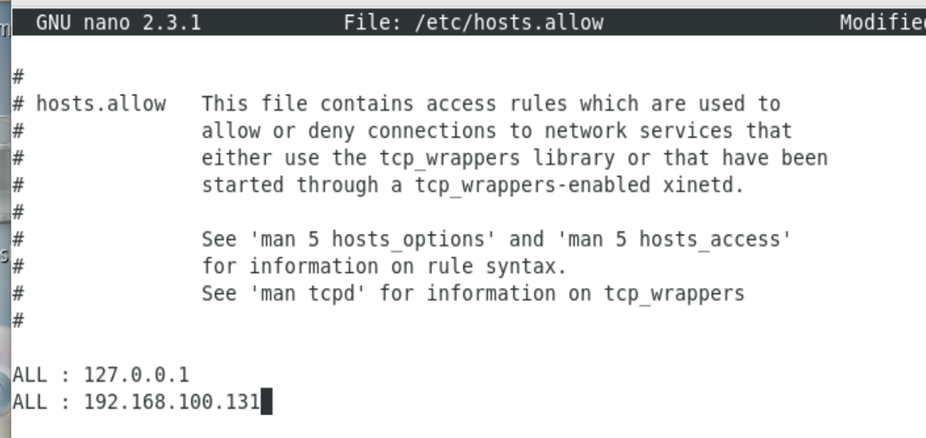

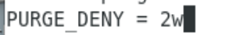

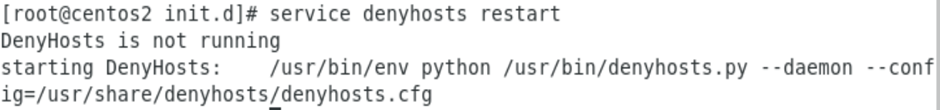

$ DenyHosts

wget http://sourceforge.net/projects/denyhosts/files/denyhosts/2.6/DenyHosts-2.6.tar.gz --no-check-certificate

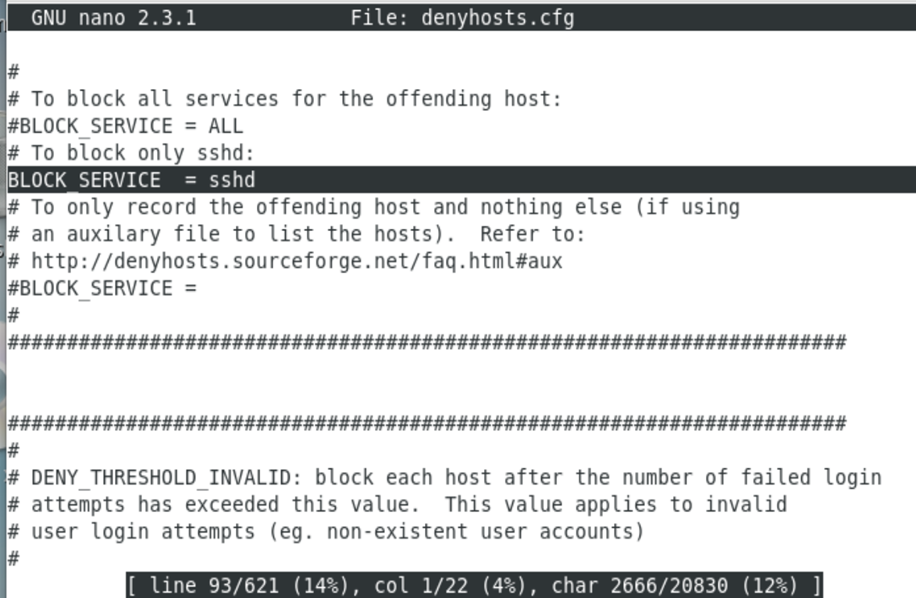

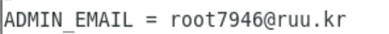

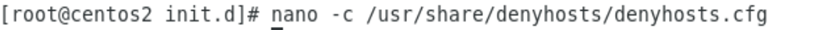

# nano -c denyhosts.cfg

네트워크 실행

# cat /var/log/denyhosts

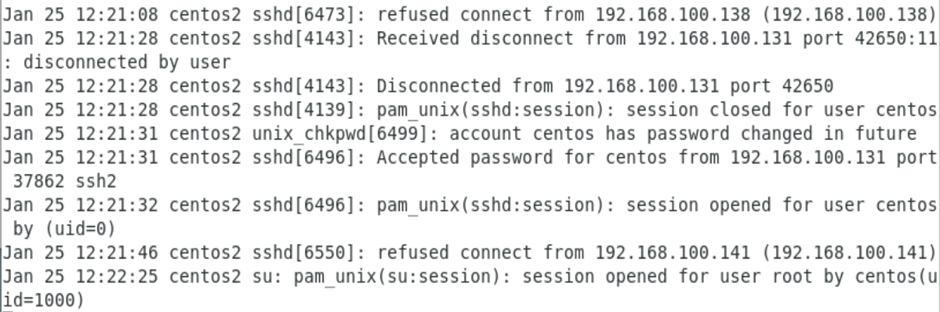

# tail -f /var/log/secure